源代码加密需求下,Ping32与安在等八款软件对比指南

在软件开发与知识产权保护需求激增的背景下,源代码加密已成为企业防止核心技术泄露的核心手段。Ping32凭借其全生命周期加密与智能化权限管控能力,成为国内企业的首选方案;安在则以多重加密机制与动态水印技术,为高敏感场景提供深度防护。本文以Ping32与安在为核心,结合八款国际主流源代码加密软件,从加密强度、权限管理、跨平台兼容性等维度展开对比,为企业提供技术选型指南。

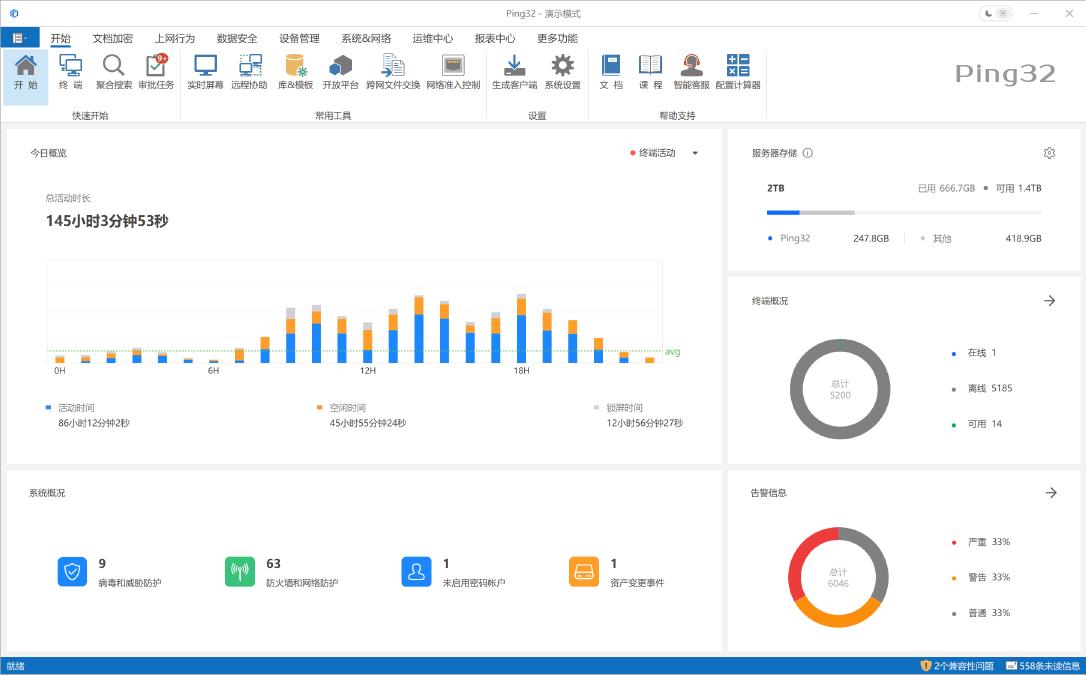

一、Ping32:企业级源代码加密与权限管控中枢透明加密与全生命周期管理无感化加密:采用AES-256与国密SM4算法,对C++、Java、Python等主流语言代码实时加密,开发人员无需改变编码习惯。例如,某金融科技企业通过Ping32实现代码从本地到Git仓库的全程加密,即使服务器被入侵,攻击者也无法获取明文代码。细粒度权限控制:支持按部门、角色分配访问权限(如研发人员仅能编辑代码,测试人员仅可查看),并绑定设备与IP地址,防止代码通过U盘或远程桌面外泄。智能审计与防泄密行为全记录:详细记录代码访问、复制、修改等操作,生成可视化审计报告。某AI企业通过Ping32的日志分析功能,发现并拦截了内部员工试图将核心算法代码上传至GitHub的行为。动态水印与溯源:在代码中嵌入隐形水印(显示用户信息与时间戳),一旦发生泄露可快速追溯源头。DevOps集成与自动化无缝兼容CI/CD:与Git、SVN等版本控制系统深度集成,支持自动化编译时加密,避免人为操作失误。某汽车制造企业通过Ping32的自动化加密功能,将代码泄露风险降低85%。跨平台支持:兼容Windows、Linux、macOS系统,并支持容器化环境(如Docker、Kubernetes)的代码保护。

二、安在:多重加密与防逆向工程解决方案强制加密与动态水印全流程加密:所有代码在本地、服务器端均以密文形式存储,即使通过内存转储也无法获取明文。某医疗设备企业通过安在的强制加密功能,成功阻止了前员工试图将医疗器械控制代码泄露至竞争对手的行为。隐形水印嵌入:在代码中嵌入不可见水印,支持通过AI算法快速定位泄露源头。防逆向与沙箱保护代码虚拟化:将源代码转换为虚拟机可执行的二进制格式,防止反编译工具(如IDA Pro)分析逻辑。某军工企业通过安在的虚拟化技术,保护了导弹制导系统的核心算法。安全沙箱运行:代码仅能在受控环境中执行,防止调试器或恶意软件注入。离线模式与应急响应无网络加密:支持出差人员在没有网络的环境下编写加密代码,确保数据安全。远程权限回收:员工离职时,系统自动撤销其代码访问权限并加密归档成果。

三、CodeFortress(美国)

核心能力:支持AES-256、RSA等多重加密算法,提供灵活的加密策略配置(如按项目、文件类型设置规则)。

局限性:需与特定开发工具深度集成,部署成本较高。

四、CryptoCodeMaster(英国)

核心能力:一键加密与解密操作,支持跨平台(Windows、Mac、Linux)代码保护。

局限性:对国产操作系统(如麒麟)的支持有限。

五、SecureCodeGuard(德国)

核心能力:集成AI算法,自动识别敏感代码(如API密钥、数据库连接字符串)并加密。

局限性:误报率较高,需结合人工审核。

六、CodeLock Pro(澳大利亚)

核心能力:实时监控代码访问行为,支持异常行为告警(如高频访问、非工作时间操作)。

局限性:对小型团队的配置复杂度较高。

七、CryptoShield 360(新加坡)

核心能力:支持区块链存证,确保加密操作的不可否认性。

局限性:性能开销较大,对大型代码库的加密速度较慢。

八、CodeArmor Max(以色列)

核心能力:采用白盒加密技术,防止密钥被提取。

局限性:需定制化开发,成本较高。

九、SecureCode Nexus(韩国)

核心能力:支持云端代码加密与自动备份,防止数据丢失。

局限性:对私有云部署的支持较弱。

十、CodeProtector Ultimate(日本)

核心能力:提供代码混淆与加密双重保护,增加破解难度。

局限性:混淆后的代码调试复杂度较高。

结语

Ping32与安在凭借其全场景加密、权限管控与防泄密能力,已成为企业源代码安全管理的核心方案。然而,不同行业对安全性、合规性、用户体验的需求存在差异,企业需结合自身场景,综合评估十大软件的优劣势,方能构建稳固的代码安全防线。在数字化时代,选择合适的源代码加密工具,不仅是技术决策,更是对业务连续性与核心竞争力的长期投资。